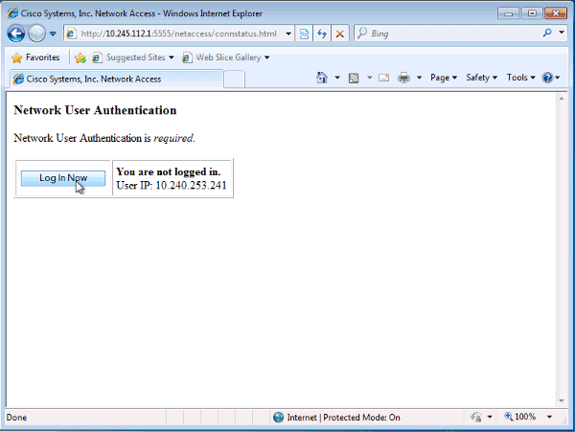

Jedną z większych zmian przy wprowadzeniu na rynek ISE było pojawienie się funkcjonalności dostępu gościnnego do sieci (Network Guest Access). Poprzednik, ACS nie miał tej funkcjonalności i chyba jedynym sensownym rozwiązaniem Cisco rozwiązującym problem „gościnności” był Cisco NAC Guest Server – NGS (tak, istniał taki twór). To powodowało, że chcąc mieć obsługę gości, captive portal i 802.1x w sieci musieliśmy zainstalować Cisco ACS dla 802.1x oraz Cisco NGS dla sieci guest. Jeszcze jednym (prawie zapomnianym) mechanizmem, który potencjalnie można było wykorzystać, był mechanizm CTP – Cut through Proxy na ASA. Pamiętacie ten biały ekran i Times New Roman 🙂 ? Muszę to pokazać:

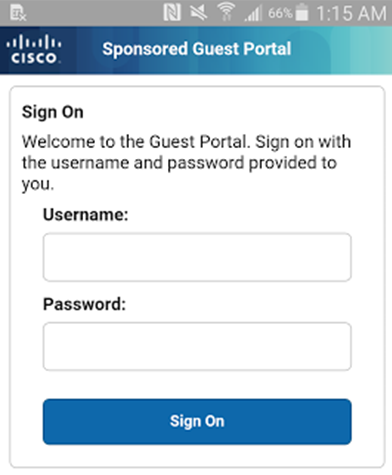

Dzisiaj to RWD, CSS i HTML w najlepszym wydaniu:

Ale z ISE wszystko się zmieniło. Dostęp gościnny, 802.1x, captive portal to był dopiero początek. Wszystko, co potrzebne do zarządzania dostępem w jednym i widać, że zostało przemyślane. Co ważne, architekci pomyśleli zarówno o obsłudze gości, jak i intuicyjnym interfejsie dla nadających konta gości (tzw. sponsorów), bo przecież nie każdy sponsor musi być administratorem sieci. Z wartych podkreślenia rzeczy umożliwiono elastyczną konfigurację URL / FQDN zarówno dla portalu gościa jak i portalu sponsora, dowolność w wykorzystaniu certyfikatów dla https, zmianę portów, na których słuchają poszczególne portale, „Locale” dla rozwiązań wielojęzycznych, przekierowania, czy typy portali gościnnych. Mamy między innymi do dyspozycji portal typu:

- Hot spot – gdzie konfigurujemy dostęp zabezpieczony PIN-em, a dany PIN można wykorzystać np. przez 8 godzin przez wszystkich czestników spotkania, czy konferencji.

- Sponsored Guest Portal – czyli standardowy portal Cisco ISE, w którym konta gościa nadaje sponsor (np. recepcja)

- Self-Registered Guest Portal – portal w którym gość może sam utworzyć sobie konto, podać kogo odwiedza, a link aktywacyjny schodzi na maila odwiedzanego, który akceptuje lub nie.

Co ważne, portal gościnny obsługuje sieci typu wired (przewodowe), jak i wireless. Niektóre rozwiązaniana rynku wymuszają włączenie captive portalu np. na poziomie kontrolera sieci WiFi, co automatycznie wyklucza spójność polityki gościnnej dla sieci WLAN i LAN. Inne rozwiązania (też ciekawe) aplikują funkcjonalność URL-Redirect na poziomie głównego firewall’a w sieci, co już umożliwia przekierowanie każdego typu ruchu (zarówno LAN jak i WLAN) – warto przy tym jednak zanotować, że polityka routing-u w takim wypadku musi kierować cały ruch zawsze przez takiego firewall’a. Cisco podeszło do tego inaczej – mianowicie bazuje na integracji całej funkcjonalności gościnnej ISE z przełącznikami Ethernet i kontrolerami sieci WLAN. Oznacza to, że całe przekierowanie użytkownika odbywa się już na porcie switcha’a, bądź na kontrolerze WLC (Wireless LAN Controler). Ma to swoje dobre i złe strony, ale jedną z zalet jest uniezależnienie lokalizacji węzła ISE (ISE node) od faktycznej ścieżki ruchu użytkownika – gościa.

Konfiguracja i zasada działania portalu gościnnego (tak ważna w nowoczesnych sieciach IP) jest jednym z istotniejszych punktów szkolenia Cisco ISE.

One thought on “Cisco ISE – dostęp gościnny”

Pingback: Szkolenie Cisco ISE w Warszawie, już 19.09.2017! - Bootcamp Grand Tour: Szkolenia Cisco, Kursy CCNA, Akademia Sieci